云配置错误是黑客首选的攻击目标

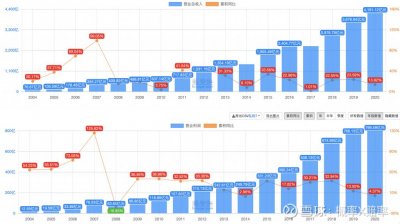

麻省理工学院教授 Stuart E. Madnick 最近撰写的报告中显示,2013 年到 2022 年间,数据泄露事件增加了两倍,2023 年成为创纪录的一年。

报告强调攻击者越来越擅长对云配置错误进行攻击,并利用不安全的端到端手机加密,勒索软件越来越猖獗。

Madnick 发现,与 2022 年上半年相比,2023 年上半年遭到勒索软件攻击的企业组织增加了近 50%。攻击者还在攻击期间觊觎大批的移动设备,冻结所有通信内容,直到受害者支付赎金为止。

云配置错误是黑客首选的攻击目标

存储在不安全或云配置错误中未加密的身份数据是攻击者眼里的金矿。云配置错误还被证明是窃取身份数据的一条通道,这些数据可以转手出售或编造用于欺诈的新的合成身份。

由于云配置错误,微软人工智能研究部门暴露了超过 38 TB 的敏感信息,包括微软服务的密码、密钥以及来自数百名微软员工的 3 万多条内部微软 Teams 消息。攻击者知道,他们控制身份的速度越快(从微软活动目录入手),勒索软件攻击就越可能得逞。

攻击者会先寻找一个简单的入口来访问错误配置的云、身份和整批移动设备。研究和发现新的漏洞(零日漏洞)甚至现有漏洞的新用途费时又费力,大多数攻击者可以通过 " 正门 " 趁虚而入,也就是说使用合法的凭据凭证(以未经授权的方式)。

近 99% 的云安全故障可以追溯到没有正确设置手动控制措施,多达 50% 的企业组织错误地将应用程序、网段、存储和 API 直接暴露在公众面前。据 IBM 的《2023 年数据泄露成本报告》显示,因云基础设施错误配置而导致的数据泄露事件平均需要 400 万美元才能解决。

端到端加密需要成为安全策略的一部分

如果想要加固基础设施,确保大批手机、终端和平板电脑的安全,就需要着眼于端到端加密。首先需要识别使用合法访问凭据来访问没有相应特权的资源或帐户的入侵尝试,这比任何加密技术重要得多,这也是企业需要重新考虑仅仅依赖加密的原因。

比如说,只有通过三角测量 " 已知 / 预期 " 的行为和意外行为,才能够检测对元数据服务的异常调用。安全计划必须包括三角测量数据的功能,以便针对合法凭据的不安全使用发出警报。

面对统一端点,像 CISO 一样思考

CISO 们表示,2023 年俨然是整合之年,整合端点成为减少重叠代理、分析工具和警报的一部分,旨在简化分析师的工作量。长期以来,统一端点管理(UEM ) )在保护公司和员工拥有的设备和跨网络端点方面切实有效,主要供应商包括 IBM、Ivanti、ManageEngine、Matrix42、微软和 VMware。

Ivanti 首席产品官 Srinivas Mukkamala 表示,2024 年,5G 和物联网的持续融合将重新定义数字化体验。同样,来年会更加需要安全、隐私、设备交互以及确保社会更加互联等方面更严格的标准。企业对要求任何设备可在任何地方进行连接的要求只会有增无减,需要确保自己部署了合适的基础设施,以实现无处不在的连接。

UEM 也成为追求无密码验证和移动威胁防御(MTD)的标配。领先的无密码验证解决方案提供商包括 Microsoft Authenticator、Okta、Duo Security、Auth0、Yubico 和 Ivanti。其中,Ivanti 的特别之处在于,其解决方案将 UEM、无密码多因素身份验证(Zero Sign-On)、移动威胁防御(MTD)和移动设备管理(MDM)结合到一个平台上。

攻击者将威胁转化为商机

攻击者利用新技术的同时,也寻找新的方法迫使受害者快速支付赎金。生成式人工智能有助于提升网络安全专业人员的技能,为他们提供更好的洞察力,这种情况同样适用于攻击者。今年早些时候,攻击者入门工具包 FraudGPT 通过暗网和 Telegram 提供订阅服务,在去年 7 月首次宣布后的短短几周内,FraudGPT 的用户基数跃升至 3000 人。

《2023 年全球威胁报告》发现,涉及 " 关注云 " 的威胁分子泄密数量同比增长了两倍,越来越多的攻击者渴望成为访问代理。从事云数据盗窃和勒索活动的攻击者数量增加了 20%,这是有史以来攻击者数量的最大增幅。

访问代理是暗网上增长最快的非法业务之一。访问代理依靠 " 一次访问一次拍卖 " 技术,提供成百上千个被盗身份和特权访问凭据的批量交易。

攻击者贪图更快地获取更多赎金,主要攻击那些在时间上分秒必争的行业,相关分析发现,医疗保健业是一个主要目标,制造业是另一大目标。